O Básico

- Uma YubiKey pode ter até três PINs – um para sua função FIDO2, um para PIV (cartão inteligente) e um para OpenPGP.

- Os PINs PIV e OpenPGP são definidos como 123456 por padrão, mas não há um PIN FIDO2 definido de fábrica.

- Se um PIN for solicitado (incluindo a configuração de um) e você não tiver certeza de qual é, provavelmente é o PIN FIDO2 do seu YubiKey.

- Se você estiver usando uma YubiKey NFC (Security Key), FIDO2 é o único PIN que será solicitado, pois as chaves de segurança azuis não suportam PIV e OpenPGP.

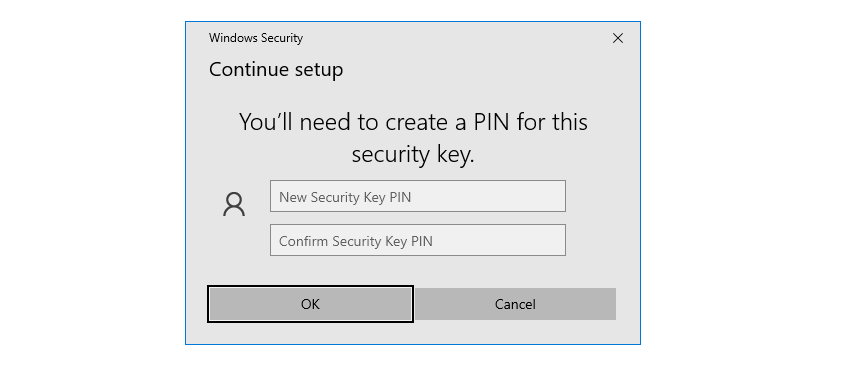

Abaixo é mostrado um exemplo de como pode ser um prompt para criar um PIN FIDO2 em uma YubiKey no sistema operacional Windows.

Deste ponto em diante, este artigo se concentrará nos PINs FIDO2. Para obter informações adicionais sobre PIV e OpenPGP, consulte os recursos abaixo.

Mais sobre PINs FIDO2

Por que eles aparecem

- O FIDO2 é formado por dois componentes – WebAuthn na extremidade do provedor de serviços e CTAP2 na extremidade YubiKey.

- Os prompts do PIN são resultado de uma configuração do WebAuthn conhecida como User verification. Essa configuração é controlada por cada provedor de serviços.

- Se um provedor de serviços não especificar uma configuração para a Verificação do usuário, a maioria dos navegadores modernos definirá como padrão Preferencial (de acordo com WebAuthn spec), o que pode resultar em um prompt de PIN.

- Se você preferir não ser solicitado a inserir um PIN, tente desativar a função FIDO2 do YubiKey e veja se isso elimina a solicitação do PIN, embora ainda permita que você faça login. Observe que o FIDO2 é necessário para certos serviços (por exemplo, contas pessoais da Microsoft), portanto, desabilitar a função no YubiKey fará com que ele não funcione ou não seja reconhecido por esses serviços.

Gerenciamento de PIN

Um PIN FIDO2 pode ser definido em uma YubiKey com a ferramenta de código aberto

YubiKey Manager da Yubico, navegando para

Applications > FIDO2 e clicando em

Set PIN. Também é possível definir / alterar um PIN FIDO2 da YubiKey por meio de Configurações no Windows 10 em

Contas > Opções de login > Chave de segurança, e um PIN pode também ser definido ao se registrar com certos serviços que usam WebAuthn (por exemplo,

contas pessoais da Microsoft).

Observe que, no Windows, o YubiKey Manager deve ser executado como um administrador para abrir Applications > FIDO2.

Requisitos do PIN

Os PINs FIDO2 podem ter até 128 caracteres alfanuméricos (em outras palavras, letras e números). Para YubiKeys da série 5 FIPS, o comprimento mínimo do PIN é 6. Para YubiKeys não FIPS e YubiKey NFC (Security Key), o mínimo é 4. As chaves Yubico permitem tecnicamente que qualquer caractere ASCII256 seja usado para um PIN FIDO2, mas desde um dos componentes padrões da FIDO2 (WebAuthn) exigem apenas que os clientes (navegadores / aplicativos / sistemas operacionais) suportem caracteres alfanuméricos, recomendamos seguir esses para uma melhor experiência.

Tratando de um PIN FIDO2 desconhecido

Se estiver sendo solicitado um FIDO2 e não souber o que é, você precisará

redefinir a função FIDO2 do YubiKey para apagar / redefinir o PIN.

Esteja avisado! – este procedimento irá efetivamente cancelar o registro da chave com todas as contas com as quais ela foi registrada usando FIDO U2F ou FIDO2, portanto, recomendamos tomar medidas de precaução (veja abaixo) antes de redefinir.

Se o PIN FIDO2 for inserido incorretamente 3 vezes consecutivas, a chave precisará ser reinserida antes de aceitar tentativas de PIN adicionais (reinserindo “reinicializa” o dispositivo). Se o PIN for inserido incorretamente um total de 8 vezes consecutivas, a função FIDO2 será bloqueada, exigindo que seja reiniciada. O número de novas tentativas restantes pode ser visualizado a qualquer momento no

YubiKey Manager, navegando para

Applications > FIDO2.

Se o PIN desconhecido estiver impedindo você de acessar uma de suas contas, uma correção temporária pode ser desativar a função FIDO2 de sua chave usando o

YubiKey Manager, desmarcando FIDO2 em

Interfaces > USB e clicando em Salvar Interfaces. Isso pode permitir que você faça login (ou registre-se) sem precisar do PIN, mas observe que isso não deixará o PIN em branco, nem aumentará o número de tentativas restantes, etc., por isso só deve ser usado como uma medida temporária para recuperar o acesso a uma conta e reconfigurar suas configurações de segurança em preparação para uma redefinição FIDO2.

Se desativar temporariamente o FIDO2 em sua chave não permitir que você recupere o acesso, pode ser necessário buscar métodos alternativos de login. Uma vez que variam de serviço para serviço, consulte a documentação de suporte para o serviço em questão (pode ser localizado através do

Catálogo Works With YubiKey) para orientações específicas. Observe que Yubico infelizmente não pode ajudar com uma situação de bloqueio de conta como esta – apenas o provedor de serviços em questão será potencialmente capaz de ajudar com isso.

Antes de realizar uma redefinição FIDO2

Antes de realizar uma redefinição FIDO2, você deve:

- Determine quais de suas contas serão afetadas

- Faça login nessas contas e reconfigure suas configurações de segurança

Qualquer conta com a qual sua chave foi registrada via FIDO U2F ou FIDO2 será afetada por uma redefinição de FIDO2. Para determinar quais protocolos de segurança cada uma de suas contas usa, pesquise-os no

Catálogo Works With YubiKey e, na lista de cada serviço, procure em

Suporte de protocolo de segurança para

FIDO2,

WebAuthn,

Universal 2nd Factor (U2F) ou semelhante.

Por exemplo, na listagem do Google no WWYKC, todos os três protocolos acima estão listados. Todas as contas que você possui que listam um ou mais desses protocolos provavelmente serão afetadas por uma redefinição de FIDO2. Os serviços que listam apenas Yubico OTP, OATH-TOTP, etc., e não incluem nenhum dos protocolos mencionados acima, não devem ser afetados.

Para todas as contas que seriam afetadas, você deve fazer login, cancelar o registro da chave que planeja redefinir e, em seguida, certificar-se de que pode fazer login novamente e modificar as configurações de autenticação de dois fatores da conta sem sua YubiKey. Isso garantirá que você será capaz de fazer login e obter a chave registrada novamente após realizar a redefinição.

Se você tiver um YubiKey de backup registrado, o que recomendamos, talvez não seja necessário ser tão meticuloso, pois sua chave de backup deve permitir que você faça login em suas contas e modifique suas configurações de segurança, desde que esteja configurado corretamente. No entanto, isso deve ser verificado com certeza antes de realizar a reinicialização.

Fonte: support.yubico.com